Wprowadzenie

Rozwój branży informatycznej doprowadził do wzrostu wydajności komputerów oraz zwiększenia pojemności elektronicznych nośników pamięci. Pojawiające się zmiany w istotny sposób wymusiły konieczność wprowadzenia modyfikacji w metodach i technikach pozwalających na ujawnianie, zabezpieczanie, analizę i skuteczne wykorzystanie w procesie karnym informacji, których nośnikiem jest sprzęt komputerowy2.

Współczesne prawo dowodowe nieustannie napotyka na coraz to nowsze metody dochodzenia prawdy. Dowody cyfrowe stanowią kolejną propozycję, choć ich gromadzenie, zabezpieczanie, a następnie zastosowanie bardzo często bywa procesem charakteryzującym się wysokim poziomem skomplikowania. Warto zatem zaznaczyć, jak ważna jest standaryzacja metodyki postępowania z dowodami cyfrowymi i szkolenie w tej dziedzinie funkcjonariuszy organów ścigania i wymiaru sprawiedliwości oraz biegłych.

Czym są dowody cyfrowe?

W procedurze karnej brak jest osobnej definicji dowodów cyfrowych lub elektronicznych. Są to więc dowody rzeczowe, które jednak ze względu na swoją formę posiadają charakterystyczne cechy. Za taki dowód można uznać informację występującą pod postacią danych w formie cyfrowej, która ma znaczenie dla postępowania karnego.

Do specyficznych cech danych w formie cyfrowej należy zaliczyć przede wszystkim:

- łatwość dokonania zmiany danych (przypadkowo lub celowo); dane cyfrowe są łatwe do zmodyfikowania, niekiedy można tego dokonać w sposób niemożliwy do wykrycia; wymagają więc szczególnej ostrożności przy ich zabezpieczaniu i analizie;

- brak rzeczywistych różnic pomiędzy „kopią” a „oryginałem” danych; ponieważ dane cyfrowe zapisywane są za pomocą wartości binarnych (0 lub 1), to nie mają one indywidualnych cech identyfikacyjnych; możliwe jest więc wykonanie wiernej i wiarygodnej kopii danych, która będzie identyczna z oryginałem3.

Dowody elektroniczne mogą składać się z materiałów różniących się od siebie pod względem prezentowanych treści. Zaliczają się do nich:

- dowody zawierające tekst - dokumenty elektroniczne sporządzone w formie pisemnej, które najczęściej zapisane zostały w plikach z rozszerzeniem .doc, .pdf lub .txt;

- dowody zawierające obrazy - mogą one składać się z zapisów zdjęć, filmów lub nagrań z kamer; do najczęściej wykorzystywanych formatów zaliczyć można rozszerzenie .jpg, .gif, .avi, .mpg;

- dowody zawierające zapis dźwięku - nagrania audialne, które mogą być zapisane jako dane cyfrowe lub analogowe; w szczególności mogą być to pliki o rozszerzeniu .wav lub .mp3;

- dowody zawierające dane o pracy systemu - są to logi lub zapisy audytowe, które umożliwiają odtworzenie historii pracy systemu; w rezultacie pozwala to na odtworzenie modus operandi sprawcy ataku; wielu informacji na temat aktywności użytkownika w ramach korzystania z różnych usług sieciowych dostarczają również pliki cookies;

- dowody zawierające dane tworzące kod maszynowy oprogramowania - to skomplikowane pliki programów, które są całkowicie nieczytelne dla człowieka; wykonywane są one wyłącznie przez przystosowane do tego urządzenia, czyli na przykład komputer z odpowiednim systemem operacyjnym4.

Biorąc pod uwagę kryterium powstania zapisu, dowody elektroniczne można podzielić na:

- dowody elektroniczne pierwotne,

- dowody zdigitalizowane5.

Ostatni podział dowodów elektronicznych uwzględnia kryterium źródła, z którego materiał dowodowy został pozyskany. Wyodrębnione zostały:

- dowody elektroniczne przechwycone w czasie transmisji, zebrane w ramach kontroli operacyjnej lub podsłuchu procesowego,

- dowody elektroniczne tworzone przez dane zapisane lokalnie na informatycznych nośnikach danych6.

Materiał dowodowy w postaci elektronicznej można spotkać właściwie w każdym miejscu, w którym odbywa się ludzka aktywność7. Wszystko za sprawą nieustannie postępującego procesu cyfryzacji. Coraz trudniej wykonywać codzienne zadania bez wykorzystania urządzeń elektronicznych, zestawiania połączeń głosowych, obsługi poczty elektronicznej, dokonywania transakcji z wykorzystaniem kart płatniczych lub korzystania z najróżniejszych aplikacji. Charakteryzując dowody elektroniczne, nie można zatem ograniczać się wyłącznie do materiałów, które zapisane zostały na nośnikach danych lub komputerach.

Dane komputerowe mogą być przetwarzane lokalnie lub w szeroko rozumianej cyberprzestrzeni o potencjalnie globalnym zasięgu. Źródła odseparowane od cyberprzestrzeni wiążą się bezpośrednio z wszelkiego rodzaju pamięcią przenośną, która nie została podłączona do sieci lub też do urządzenia posiadającego czynne połączenie sieciowe. Z kolei szeroko rozumiane zasoby cyberprzestrzeni oznaczają materiały, które mogą być zlokalizowane w dowolnym typie pamięci systemów teleinformatycznych, funkcjonujących w sieci urządzeń cyfrowych, a przede wszystkim w Internecie. W tej kategorii źródeł dowodowych mieszczą się również urządzenia wykorzystywane do budowy infrastruktury sieciowej, takie jak routery, przełączniki lub centrale8.

Istotą dowodu elektronicznego jest jego szczególna forma, która wyraża się w elektronicznym zapisie, przez co odczyt treści materiału nie jest możliwy bez zastosowania odpowiedniego urządzenia do przetwarzania informacji. Mogą one przybierać rozmaite formy w postaci zapisu plików tekstowych, multimedialnych, wiadomości pocztowych, historii ruchu sieciowego lub wpisów na forach i portalach społecznościowych. W celu ich pozyskania istnieje możliwość fizycznego zabezpieczenia danego nośnika wykorzystanego w systemie pracującym lokalnie lub w sieci, albo też w ramach zabezpieczenia materiałów przetwarzanych online9.

Wykorzystanie informatyki śledczej

Informatyka śledcza służy poszukiwaniu, zabezpieczaniu oraz analizie danych elektronicznych, czyli innymi słowy – dowodów elektronicznych. Jest ona wykorzystywana przez organy ścigania w walce z przestępczością, w szczególności zaś z przestępstwami popełnianymi w Internecie oraz za pomocą komputera.

Podczas wykonywania czynności związanych z zabezpieczaniem danych cyfrowych pojawia się pytanie o konieczność zabezpieczania sprzętu komputerowego oraz nośników. Zasada proporcjonalności wymusza na organach procesowych potrzebę kierowania się w swoich decyzjach faktyczną koniecznością, a nie wygodą prowadzącego czynność10.

Wykonanie kopii binarnej dysku

W sprawach, w których nie zachodzi konieczność zabezpieczenia danych wraz z nośnikiem, regułą będzie sporządzenie pełnego duplikatu zawartości danego nośnika w postaci jego kopii binarnej, mogącej mieć postać klona bądź obrazu. Klonowanie danych, jak sama nazwa wskazuje, prowadzi do utworzenia lustrzanej kopii zawartości dysku dowodowego na odrębnym dysku twardym, z uwzględnieniem danych niewidocznych/usuniętych oraz niezalokowanych obszarów oryginalnego nośnika, w którym również mogą znajdować się dane istotne dla sprawy11.

Z praktycznego punktu widzenia klon dysku bez przeszkód można zamontować w komputerze, z którego pochodzi dysk dowodowy, uruchomić system operacyjny i korzystać z zainstalowanych w nim aplikacji. Klonowanie dysku ma też niestety istotną wadę. Mianowicie, przy każdym starcie systemu operacyjnego zmianie ulegają wpisy w dziennikach zdarzeń (logach) oraz daty dostępu i zawartość niektórych plików używanych przez system operacyjny. Analogiczne zmiany zachodzą też w plikach otwieranych przez użytkownika. Tym samym dochodzi do naniesienia zmian w materiale dowodowym, co na etapie postępowania sądowego może być przyczyną jego zakwestionowania. Dlatego też nie można ograniczyć się do sporządzenia tylko jednego egzemplarza klona dysku dowodowego, muszą zostać sporządzone przynajmniej dwie kopie – jedna dla celów dowodowych, a druga do wykorzystania w badaniach kryminalistycznych. Trzeba też mieć świadomość, że nawet w przypadku dołączenia sklonowanego dysku do komputera (jako kolejnego, np. za pomocą zewnętrznej kieszeni USB) również nastąpią zmiany w jego zawartości, przez co jego wiarygodność jako materiału dowodowego może zostać podważona. Z tego też względu generalną zasadą jest operowanie na dysku dowodowym wyłącznie z użyciem urządzenia blokującego zapis, popularnie zwanego blokerem12.

Sprzętowa blokada zapisu wykorzystuje interfejs, przez który dysk twardy jest podłączany do badawczej stacji roboczej. Urządzenie blokujące włączane jest między kontrolerem interfejsu zainstalowanym w stacji roboczej a badanym dyskiem twardym. Gdy system operacyjny wysyła polecenie zapisu (lub kasowania) dysku do kontrolera interfejsu, kontroler dokonuje translacji tych żądań na rozkazy specyficzne dla konkretnego interfejsu i wysyła te rozkazy do kontrolera wbudowanego w dysk twardy. Sprzętowa blokada zapisu przechwytuje te rozkazy, chroniąc dysk przed modyfikacją zawartości. Z kolei rozkazy, które nie ingerują w zawartość dysku dowodowego, są przekazywane dalej w sposób transparentny dla użytkownika13.

Blokery mogą mieć postać modułu montowanego w zatoce na przednim panelu komputera (tak jak napędy optyczne), karty typu riser (montowanej na płycie głównej), urządzenia kieszonkowych rozmiarów w formie „kostki” z wyprowadzonymi interfejsami bądź też przenośnej lub stacjonarnej obudowy z kieszeniami na dyski twarde14.

Alternatywą dla klonowania dysku jest utworzenie tzw. obrazu jego zawartości. Obraz dysku zwykle dzielony jest na segmenty o ustalonym rozmiarze i ma postać zbioru plików. Podobnie jak klon dysku, obraz zawiera wszelkie zapisane na nim dane, łącznie z danymi usuniętymi oraz pustymi przestrzeniami. Przewaga obrazu nad klonem polega na tym, że jego zawartości nie da się w żaden sposób zmodyfikować, w związku z czym można przeprowadzać wszelkie badania w sposób całkowicie bezpieczny. W przeciwieństwie do klona, obrazu dysku nie można zamontować w komputerze i uruchomić z niego systemu operacyjnego, jednakże wszystkie aplikacje służące do badań kryminalistycznych (tzw. forensic software) umożliwiają w razie potrzeby odtworzenie danych zapisanych w obrazie do postaci klona. Podobnie jak podczas tworzenia klona, należy bezwzględnie korzystać z blokera, natomiast na etapie dalszych badań konieczność taka już nie występuje.

Oprogramowanie typu forensic umożliwia sporządzanie obrazów w standardowych formatach (Linux – DD, EnCase – E01), przez co możliwe jest zabezpieczenie danych jednym programem, a przeprowadzanie ich analizy innym, dowolnie wybranym przez osobę wykonującą badania kryminalistyczne15.

Zastosowanie jednokierunkowej funkcji skrótu

Kryptograficzna funkcja haszująca to specjalna klasa funkcji haszujących, które mapują dane o dowolnym rozmiarze na probabilistycznie unikalny ciąg bitów o ustalonym rozmiarze – hash. Cechą wyróżniającą kryptograficzną funkcję skrótu jest to, że została zaprojektowana jako funkcja jednokierunkowa. Oznacza to, że praktycznie nie można jej odwrócić – tj. użyć skrótu i odtworzyć danych wejściowych użytych do jego utworzenia. Funkcje skrótu kryptograficznego mają wiele zastosowań, w tym podpisy cyfrowe, kody uwierzytelniania wiadomości (MAC) i inne formy uwierzytelniania. Mogą być również używane jako zwykłe funkcje mieszające, do indeksowania danych w tabelach haszujących. Mogą być użyte też do odcisków palców, do wykrywania duplikatów danych lub jednoznacznej identyfikacji plików oraz jako sumy kontrolne do wykrywania przypadkowego uszkodzenia danych16.

Stosowanie urządzeń blokujących zapis, odpowiednich narzędzi programistycznych oraz właściwe dokumentowanie wykonywanych czynności jest warunkiem koniecznym do zapewnienia wiarygodności w procesie zabezpieczania danych cyfrowych, jednakże nie jest warunkiem wystarczającym17.

Zabezpieczenie danych rozpoczyna jedynie łańcuch dowodowy, a jego niezbędnym elementem jest wyliczona za pomocą odpowiedniego algorytmu suma kontrolna zabezpieczonych danych, dzięki której możliwe będzie udowodnienie, że na żadnym etapie postępowania dane nie zostały zmienione. Suma kontrolna jest swoistym „odciskiem palca” zawartości danego nośnika i jest respektowanym przez sądy dowodem integralności danych stanowiących dowód cyfrowy18.

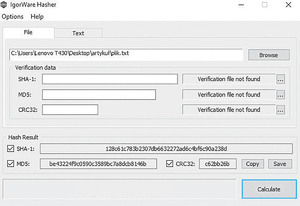

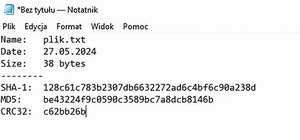

Do najbardziej znanych należą: MD2, MD4, MD5, HAVAL, RIPE-MD 160, Snefru, GOST, N-Hash, SHA-1, SHA-2, zaś zdecydowanie najszersze zastosowanie praktyczne zdobyły algorytmy: MD5 i SHA-1, które są standardowo używane w programach informatyki śledczej (np. EnCase, X-Ways, FTK, PRTK), operujących na cyfrowym materiale dowodowym19. Algorytmy MD5 i SHA-1 generują wartości hash o długości odpowiednio 128 i 160 bitów, czyli liczba możliwych kombinacji wynosi 2128 i 2160. Liczby te są praktycznie nieskończone20.

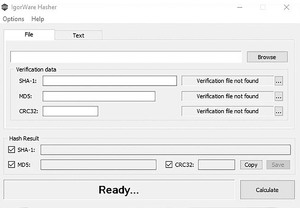

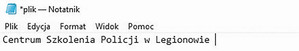

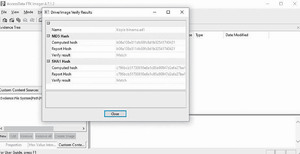

Jakakolwiek zmiana zawartości pliku skutkuje jednocześnie wygenerowaniem zupełnie nowych sum kontrolnych. Dzięki temu w prosty sposób można dokonać sprawdzenia integralności danych. Przebieg tego procesu z użyciem oprogramowania Hasher, wykorzystywanego do obliczania funkcji skrótu, został zaprezentowany na fotografiach nr 2–7.

Live forensic z wykorzystaniem oprogramowania FTK Imager

FTK Imager to narzędzie do podglądu danych i tworzenia obrazów zabezpieczonego materiału dowodowego. Umożliwia szybką ocenę dowodów elektronicznych w celu ustalenia, czy dalsza analiza za pomocą narzędzi kryminalistycznych (np. takich jak Forensic Toolkit) jest uzasadniona.

Oprogramowanie może także tworzyć kopie danych bez wprowadzania zmian w oryginalnych materiałach dowodowych. Umożliwia akwizycję fizycznych obrazów dysków, tworzenie wielokrotnych obrazów jednego źródła oraz pozwala na łatwy dostęp do systemów plików w formatach CDFS i DVD. Dedykowane jest służbom rządowym i profesjonalistom zajmującym się bezpieczeństwem informacji, którzy są zainteresowani szybkim kopiowaniem danych z systemów plików FAT, NTFS EXT 2 i 3, HFS i HPFS.

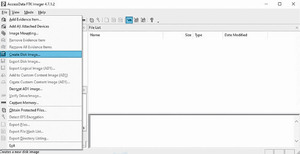

Za pomocą oprogramowania FTK Imager można stworzyć obrazy w formatach DD, SMART, EnCase rozpoznawane przez oprogramowanie do zaawansowanej analizy danych (Magnet AXIOM, EnCase Forensic, Forensic Toolkit, X-Ways Forensic)21 (fot. 8).

Do stworzenia kopii binarnej nośnika należy skorzystać z opcji Create Disk Image (fot. 9).

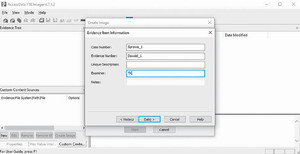

Nośniki w postaci dysków twardych lub innych zewnętrznych nośników pamięci mogą zostać sklonowane lub zabezpieczone pod postacią wykonania obrazu dysku, poprzez wybranie opcji Physical Driver. Możliwe jest również zabezpieczenie logicznej partycji, pliku, folderu lub nośników optycznych (fot. 10).

Następnie należy wskazać interesujący nas nośnik (fot. 11).

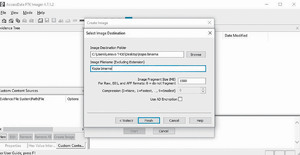

Oprogramowanie umożliwia wykonanie kopii binarnej w jednym z wybranych przez użytkownika formatów. Najczęściej wykorzystywany jest format Raw (dd) lub E01, który daje możliwość zastosowania dodatkowej kompresji. W rezultacie wielkość pliku jest mniejsza, jednak sam proces kompresji wiąże się z wydłużeniem czasu potrzebnego do wykonania kopii binarnej (fot. 12–15).

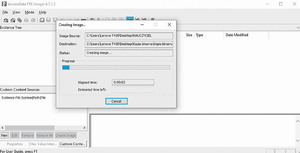

Po jego zakończeniu w sposób zautomatyzowany dochodzi do wygenerowania sum kontrolnych z wykorzystaniem algorytmów MD5 i SHA-1. Jednocześnie pojawiają się informacje o zgodności danych zawartych na pierwotnym nośniku z jego kopią (fot. 16).

Zabezpieczenie sprzętu w całości

Zabezpieczanie danych cyfrowych wraz z nośnikiem, na którym są one zapisane, jest zasadne w sytuacji, gdy:

- nośnik ten będzie zaliczony w poczet materiału dowodowego;

- sytuacja na miejscu przeszukania nie pozwala na poprawne, tj. zgodne z wypracowanymi zasadami kryminalistyki, skopiowanie danych;

- sposób zabezpieczenia danych przez ich dysponenta uniemożliwia ich skopiowanie;

- na nośniku zawarto dane objęte tajemnicą prawnie chronioną, a organ uprawniony do uchylenia tajemnicy nie jest organem dokonującym przeszukania;

- czas trwania zabezpieczenia danych przekraczałby rozsądne granice, np. trwałby ponad 10 godzin22.

W pozostałych przypadkach organy procesowe mogą poprzestać na skopiowaniu danych z wykorzystaniem funkcji haszujących. Należy jednak pamiętać o tym, że prawidłowe zabezpieczanie dużej ilości danych, których skopiowanie wiąże się z ponaddziesięciogodzinnym czasem trwania czynności procesowej, w przypadku lokali zamieszkałych może zostać uznane za nieproporcjonalną dolegliwość23.

Podsumowanie

W postępowaniu karnym wszelkie nieprawidłowości w sposobie zabezpieczenia dowodów elektronicznych mogą skutkować uznaniem tych dowodów za wadliwe i wykluczeniem ich z materiału dowodowego. Stwierdzenie wadliwości dowodu elektronicznego może wywołać uchylenie opartych na tych dowodach decyzji procesowych, a nawet doprowadzić do umorzenia postępowania bądź uniewinnienia oskarżonego. W szczególności dotyczy to sytuacji, gdy powstała wątpliwość co do wiarygodności dowodu elektronicznego zaciąży istotnie na stopniu uprawdopodobnienia zarzutu24. Wszystkie czynności powinny być wykonywane z należytą starannością oraz oparte o aktualną wiedzę specjalistyczną. Należy zatem zauważyć, jak dużą rolę odgrywa proces nieustannego poszerzania przez policjantów własnych kompetencji w tej materii.

podkom. Tomasz Kłys

Zakład Kryminalny

Szkoła Policji w Pile

- Metoda polegająca na zabezpieczaniu dowodów elektronicznych z uruchomionych systemów komputerowych.

- M. Chrabkowski, K. Gwizdała, Zabezpieczenie dowodów elektronicznych, „Prokuratura i Prawo” 2015, nr 12, s. 164.

- Kryminalistyka, Dowody cyfrowe, http://dowody.karne.pl/cyfrowe.html [dostęp: 2.05.2024 r.].

- J. Wasilewski, Cyberprzestępczość – wybrane aspekty prawnokarne i kryminalistyczne, Białystok 2017, s. 311–312.

- A. Lach, Dowody elektroniczne w procesie karnym, Toruń 2004, s. 37.

- J. Wasilewski, Cyberprzestępczość – wybrane aspekty prawnokarne i kryminalistyczne, s. 318.

- K.J. Pawelec, Proces dowodzenia w postępowaniu karnym, Warszawa 2010, s. 24.

- J. Wasilewski, Cyberprzestępczość – wybrane aspekty prawnokarne i kryminalistyczne, s. 326.

- Tamże, s. 331.

- A. Lach, Dowody elektroniczne w procesie karnym, s. 110.

- M. Chrabkowski, K. Gwizdała, Zabezpieczenie dowodów elektronicznych, s. 167.

- Tamże, s. 167–168.

- T. Nieradko, Sprzętowe zabezpieczenia dysków twardych przed zapisem, w: Materiały poseminaryjne VII Seminarium Naukowego pt. „Przestępczość teleinformatyczna”, red. J. Kosiński, Szczytno 2004, s. 270.

- M. Chrabkowski, K. Gwizdała, Zabezpieczenie dowodów elektronicznych, s. 168.

- Tamże, s. 169.

- Tamże.

- Tamże.

- P. Krejza, Informatyka śledcza – zabezpieczanie danych w krytycznych zasobach on-line oraz w systemach z ryzykiem wyłączenia, w: Materiały poseminaryjne X Seminarium Naukowego pt. „Przestępczość teleinformatyczna”, red. J. Kosiński, Szczytno 2007, s. 102.

- J. Chmura, Wybrane zagadnienia kryptologii w pracy ekspertów Pracowni Badań Sprzętu Komputerowego i Cyfrowych Nośników Danych, Lublin 2009, s. 19.

- M. Chrabkowski, K. Gwizdała, Zabezpieczenie dowodów elektronicznych, s. 171.

- Mediarecovery, FTK Imager, https://mediarecovery.pl/product/ftk-imager/ [dostęp: 10.06.2024 r.]

- M. Chrabkowski, K. Gwizdała, Zabezpieczenie dowodów elektronicznych, s. 177.

- Tamże.

- Tamże, s. 178.

The use of computer forensics in the process of securing digital evidence

The publication is a comprehensive treatment of the issue of using computer forensics and live forensic software to secure data stored on digital media. It provides a definition and breakdown

of digital evidence and discusses the role and importance of properly securing data for evidentiary purposes. The publication uses FTK Imager forensic software to demonstrate the methodology for making a binary copy of a disk, pointing out the importance of properly securing digital evidence using a one-way hash function to guarantee data integrity.

Tłumaczenie: autor